前言

把22年寒假的WP转移到blog上,这次是简单脱壳专题的,原题链接在最底下。

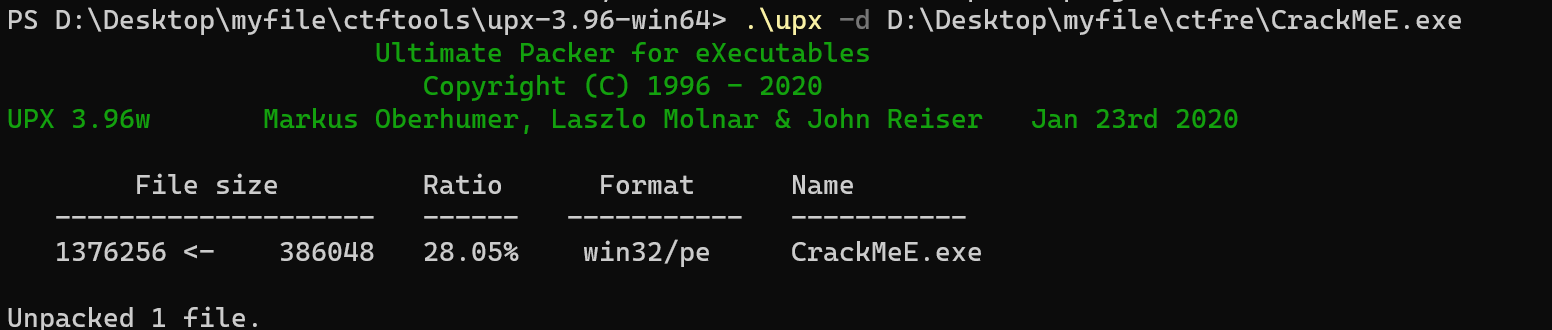

CrackMeE

先打开CrackMeE.exe,发现是要输入一个固定的序列号,拖到die发现程序加了upx壳,用工具能直接自动脱壳

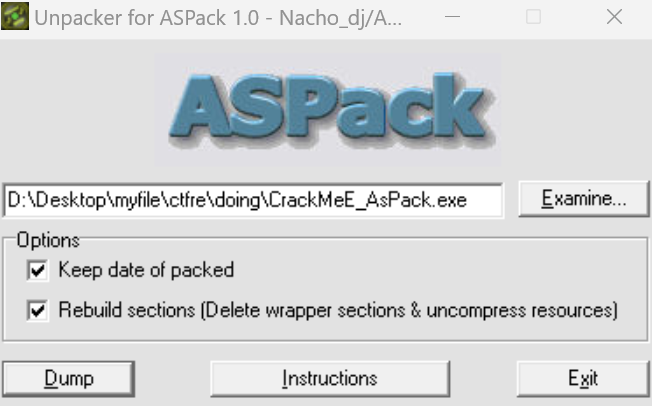

CrackMeE_AsPack

先用die打开,发现是AsPack壳的pe32,用x32dbg打开手动脱壳

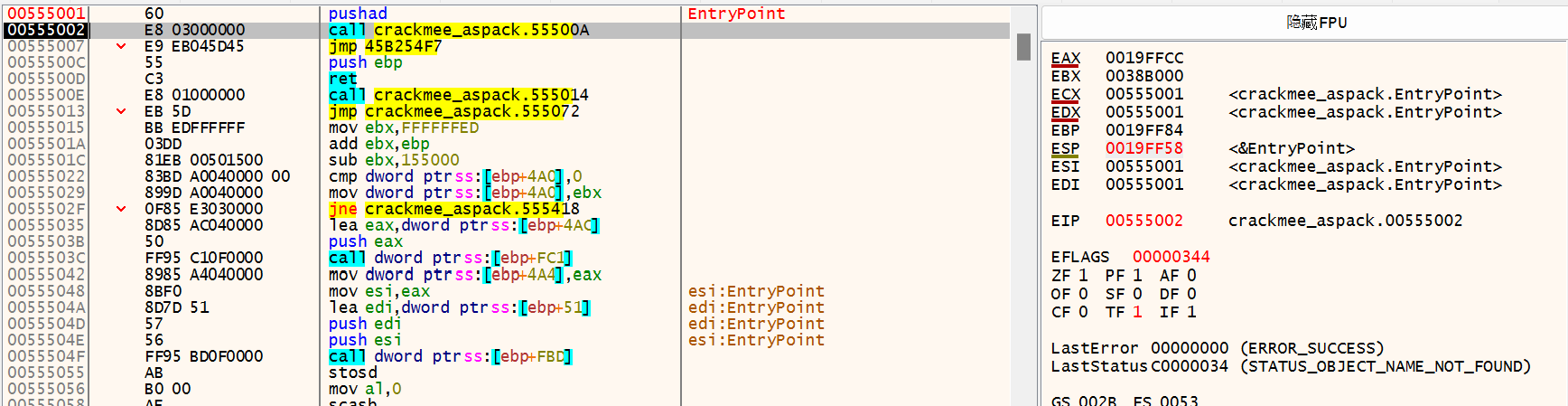

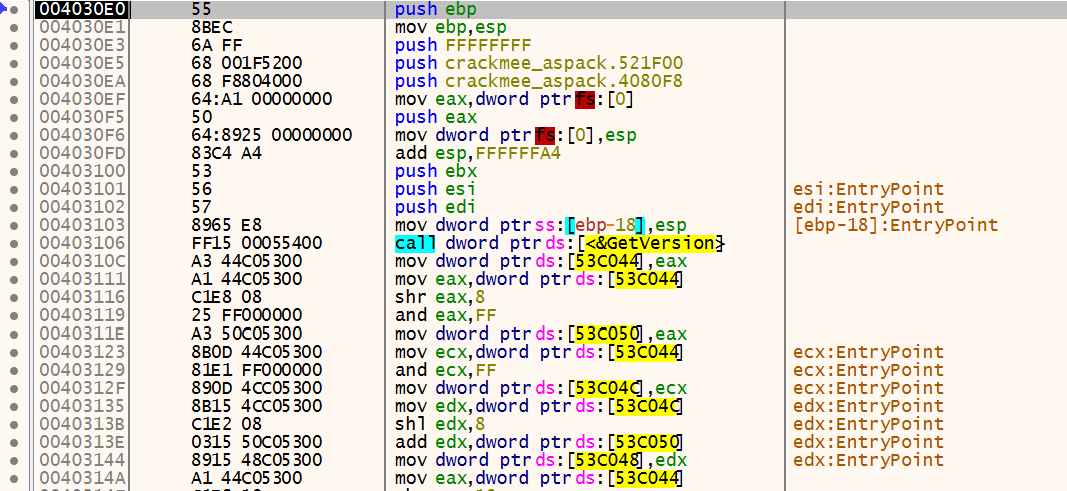

利用堆栈平衡下硬件断点,运行,找到oep

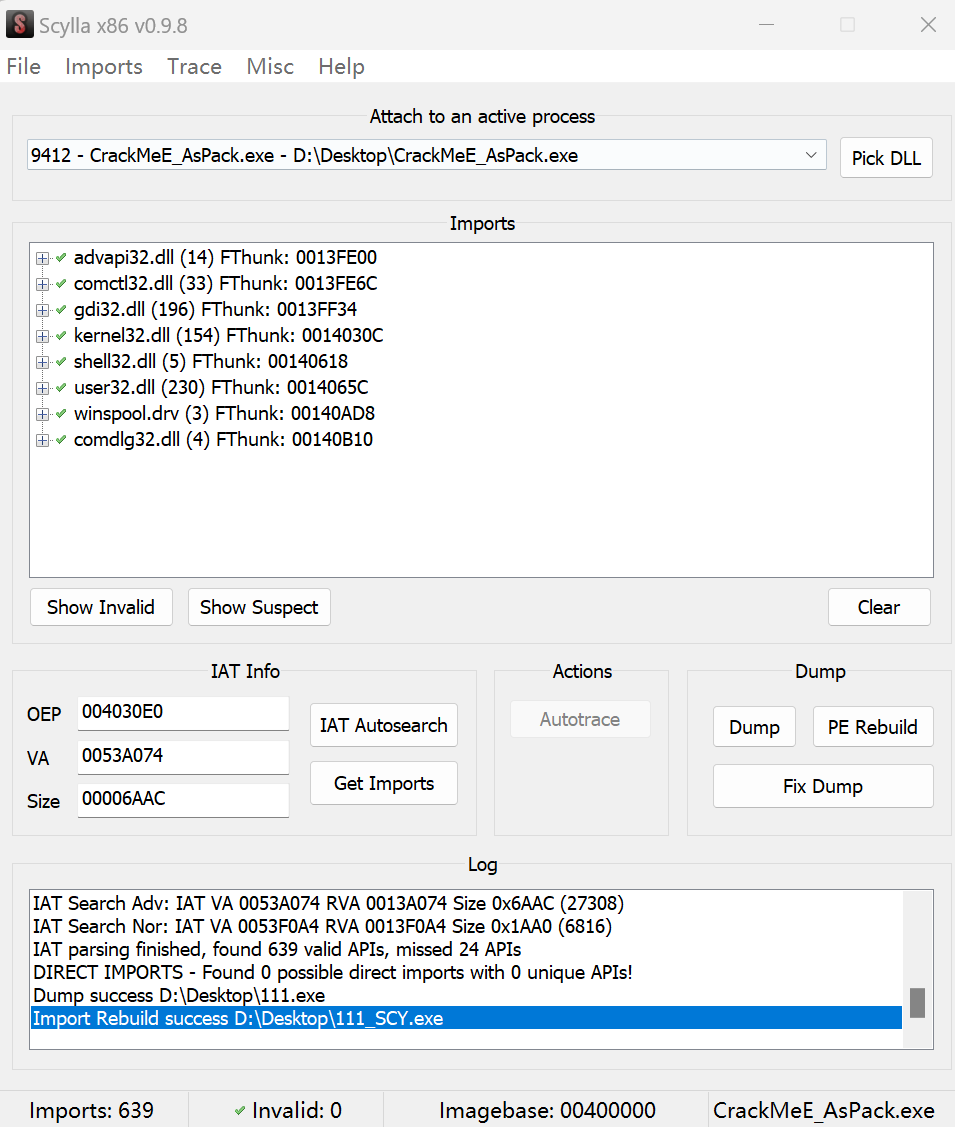

打开scylla,自动获得IAT,dump出来,然后获得输入表,删掉无效节点,然后fix dump

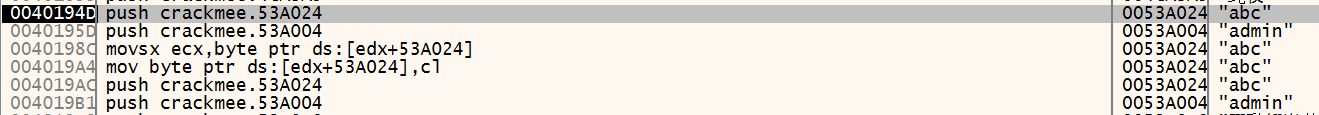

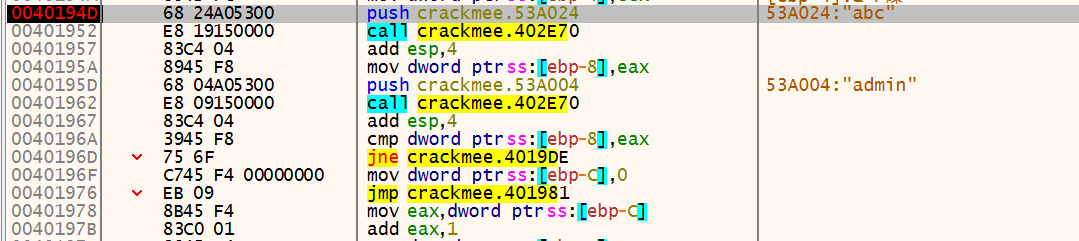

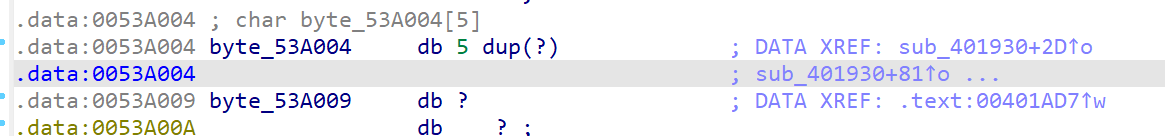

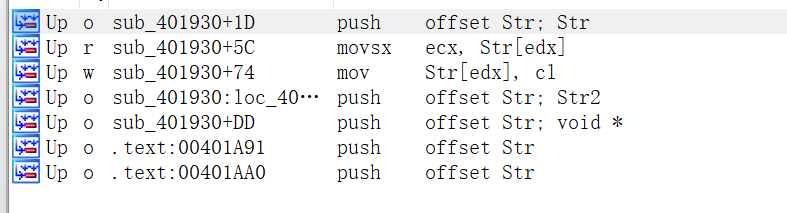

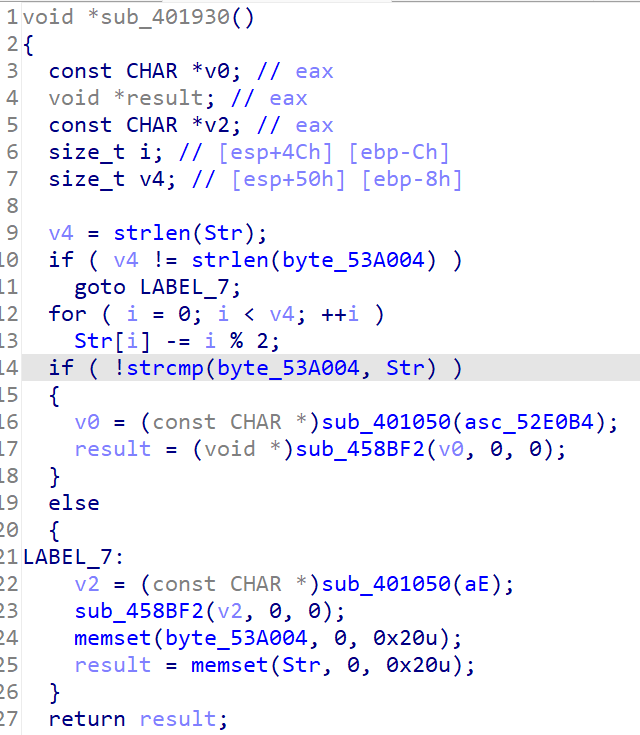

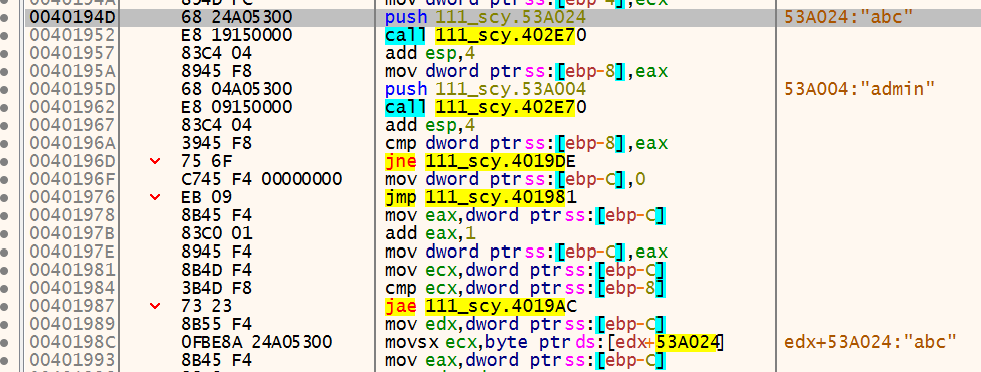

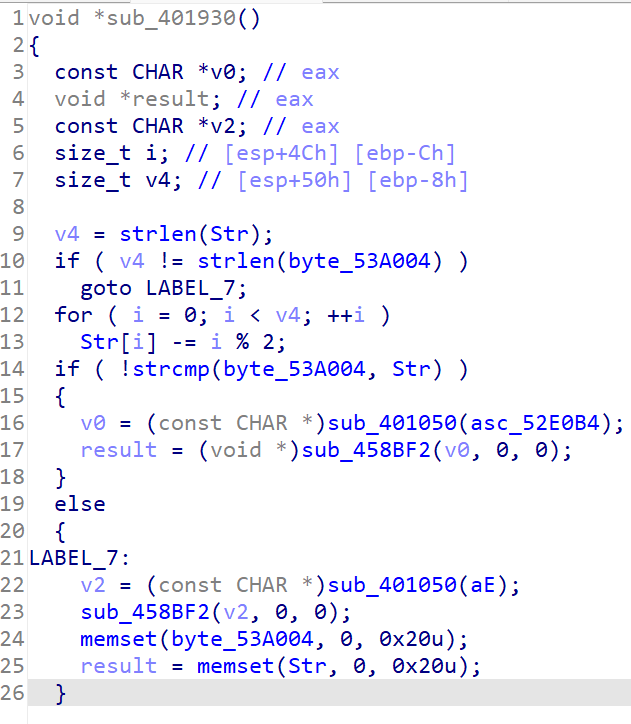

脱壳程序正常运行,打开x32dbg调试先随便输入字符串,找到字符串存储位置,然后找到关键函数sub_401930

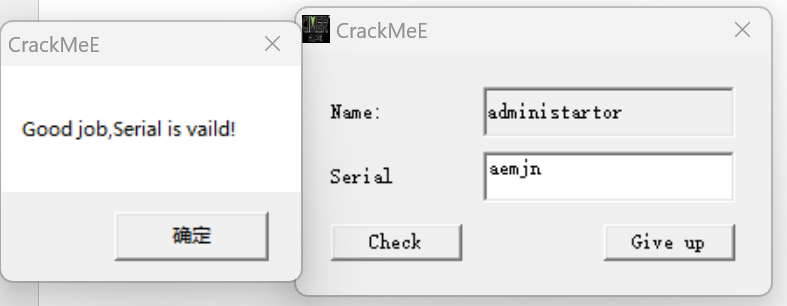

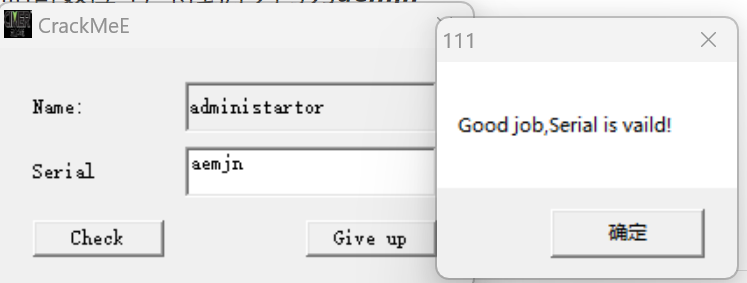

序列号就是admin奇数位-1,得到序列号为aemjn

验证通过

发现也可以用工具脱壳,用unpack直接脱壳保存,可直接得到脱壳后的程序